TCP-Импульсная DDoS-атака DNSBomb - CVE-2024-33655

В прошлый раз нам грозила Уязвимость HTTP/2 DDoS атака с быстрым сбросом (Rapid Reset) - CVE-2023-44487 теперь же пришла новая угроза.

Команда ученых из Университета Цинхуа в Пекине (Китай) обнаружила новый метод запуска крупномасштабных DDoS-атак с использованием DNS-трафика типа "отказ в обслуживании".

Новая атака называется DNSBomb и представляет собой вариант статьи 2003 года, в которой описывалась техника DDoS-атаки с использованием TCP-импульсов.

Импульсные DoS-атаки

Pulse Wave или Pulsing DoS-атаки используют повторяющиеся короткие всплески трафика большого объема для воздействия на целевую систему или сервис. Импульсы или всплески могут длиться нескольких сотен миллисекунд с периодичностью в пару секунд, а продолжительность атаки может длиться часы и даже дни. Импульсы большого объема при Pulsing DoS-атаках длятся всего миллисекунды, в отличие от более распространенных пакетных атак, которые длятся обычно несколько минут. Из-за низкой средней пропускной способности трафика импульсные DoS-атаки труднее обнаружить, чем традиционные флуд атаки.

Импульсные DoS-атаки вызывают периодическую потерю пакетов и ухудшают качество TCP-соединений, используя слабые места в механизмах контроля перегрузки TCP, которые работают в таких временных рамках, как время приема-передачи (RTT) и время ожидания повторной передачи (RTO). RTT используется для оценки оптимального объема данных, которые могут передаваться в сети, и регулировки скорости отправки (окна перегрузки) в нормальных условиях. Если происходит потеря пакета, TCP будет ждать некоторое время RTO после повторной отправки пакета, пока не будет получен действительный пакет. В случае дальнейшей потери TCP динамически корректирует RTO на основе RTT и его вариаций и продолжает стратегию повторной передачи. Если общий объем DoS-трафика во время импульса RTT достаточен, чтобы вызвать потерю пакетов, поток TCP войдет в тайм-аут и через несколько секунд повторно отправит пакет RTO. Более того, если период импульса DoS приближается к RTO, поток TCP будет постоянно нести потери при попытке выйти из состояния передачи и в конечном итоге не сможет выйти, что приведет к почти нулевой пропускной способности.

DNSBomb

DNSBomb использует ту же концепцию, но повторно реализует ее с использованием программного обеспечения DNS и современной инфраструктуры DNS-серверов, такой как рекурсивные преобразователи и авторитетные nameserver'ы.

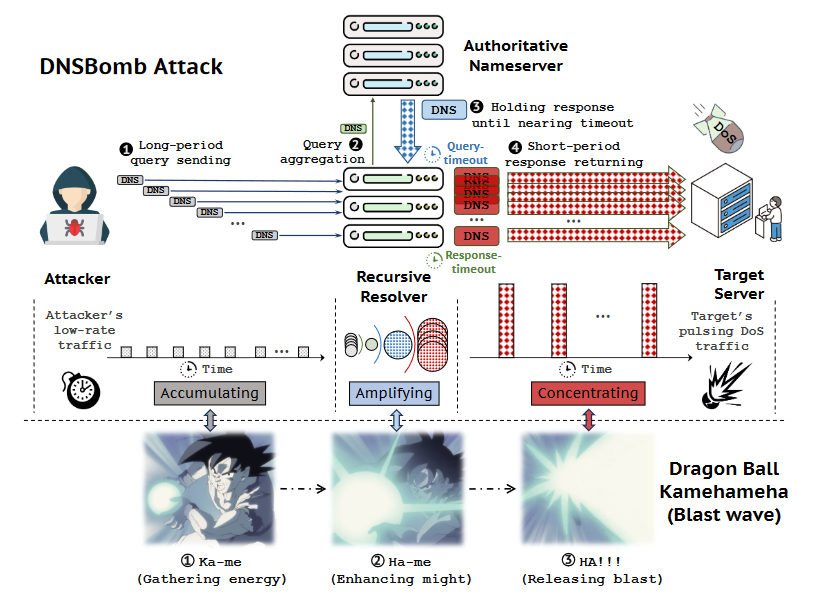

Документ DNSBomb и график ниже объясняют всю концепцию лучше, но в очень упрощенной версии, атака DNSBomb работает, отправляя медленный поток измененных DNS-запросов на DNS-серверы, которые пересылают данные, увеличивают размер пакета и накапливают в нем данные. Это для того, чтобы выпустить все сразу в виде мощного импульса DNS-трафика, направленного на цель:

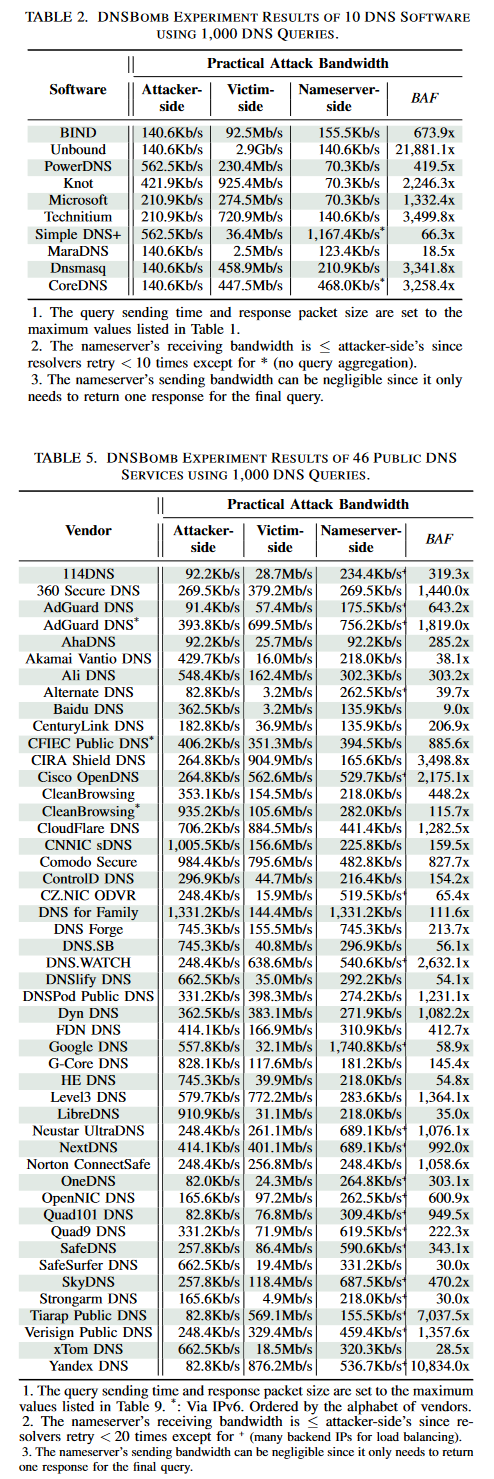

Исследовательская группа утверждает, что протестировала свою технику на 10 распространенных DNS программах и 46 общедоступных DNS-сервисах и смогла запустить DNSBomb-атаки со скоростью до 8,7 Гбит/с, при этом первоначальный DNS-трафик был усилен в 20 000 раз от первоначального размера. Эти цифры поставили DNSBomb в поле зрения охотников за DDoS-ботнетами.

В итоге атака приводит к полной потере пакетов или ухудшению качества обслуживания как на соединениях без сохранения состояния, так с сохранением (TCP, UDP и QUIC).

Исследователи сообщили об атаке всем пострадавшим сторонам, а 24 организации признали результаты исследования и выпустили исправления. Затронутые организации включают в себя список поставщиков DNS.

Атака DNSBomb отслеживается под идентификатором CVE-2024-33655, а исследование будет представлено на этой неделе на симпозиуме IEEE по безопасности и конфиденциальности, проходящем в Сан-Франциско.

Связанные идентификаторы:

Что думаешь?